Windows Server 2016 強化和安全基準最佳實踐 – 第 1 部分

安全性是當今所有組織最關心的問題,為了保持對整個環境的控制,我們應該提供更好的強化解決方案。本文是討論這些場景和指針的第一部分(Windows Server 2016 強化)。我們很快就會發布第二部分。

來源:微軟安全中心

安全對於組織來說是一個真正的風險;安全漏洞可能會擾亂所有業務並使組織陷入停頓。

您可以更快地檢測到潛在的攻擊,這將幫助您更好地減輕安全方面的任何損害。攻擊者開始研究弱點,然後繼續執行攻擊。一旦攻擊者進入某個環境,下一步將通過在操作環境中橫向移動來升級其權限,直到他們在第一次入侵後的 24 到 48 小時內控制該組織。

我們需要通過阻止攻擊者的橫向移動並強化您的系統,將攻擊者控制的時間延長至數週甚至數月。

以下是一個典型的攻擊場景:

- 攻擊者對組織進行一些研究和準備(例如使用 Facebook、Linked In、搜索引擎或其他社交網絡服務)。

- 攻擊者確定發起攻擊的最佳方法(例如網絡釣魚電子郵件或探測網絡邊緣服務)。

- 攻擊者發起攻擊以在組織的網絡和服務中獲得立足點。

- 攻擊者獲得訪問權限,然後使用一個或多個受損身份嘗試升級其權限。

- 攻擊者獲得升級的權限,並繼續破壞組織內的服務和服務器,破壞數據並導致拒絕服務。

Windows Server 2016 有助於預防和檢測危害嗎?

Windows Server 2016 具有內置的安全功能,可通過以下方式幫助和改進更好地強化操作系統並檢測惡意活動:

了解更多:恢復 Windows Server 2016 環境有哪些選項?

- 建立安全的基礎。

- Windows Server 安全更新

- 組策略設置

- 本地腳本工具

- 與 Microsoft 運營管理套件 (OMS) 集成。

- 保護特權身份。

- 足夠的管理(JEA)

- 準時化管理 (JIT)

- 憑證衛士

- 遠程憑證保護

- 高級威脅分析。

- 強化 Windows 服務器

- 控制流衛士

- 視窗衛士

- 設備衛士

- 應用鎖

- 微軟OMS。

- 改進威脅檢測

- Windows 事件日誌條目

- Windows 服務器審核

- 微軟OMS。

- 強化 Hyper-V®環境

- 防護面料

- Hyper-V 中的 TPM

- 軟件定義網絡 (SDN) 中的數據中心防火牆。

通過實施如下所述的最佳實踐來建立安全的基礎

Windows Server 安全更新

Microsoft 會定期發布 Windows 操作系統更新。這些補丁包括在發現新威脅和漏洞時確保 Windows Server 安全的安全更新,以及 Windows Defender 的反惡意軟件和反間諜軟件定義更新。

您可以使用下表中列出的方法之一將這些更新部署到組織中的服務器。

| 方法 | 何時選擇此方法 |

| 僅限 Windows 更新 | 當您擁有少量可以直接訪問 Internet 並且可以直接從 Windows Update 下載更新的服務器時,請使用此方法。 |

| Windows 服務器更新服務 (WSUS) | 當您沒有 System Center Configuration Manager 但希望採用集中方式下載和管理更新時,請使用此方法。 |

| 系統中心配置管理器 | 此方法利用 Windows Server Update Services 下載更新,然後使用 System Center Configuration Manager 中軟件更新功能的部署靈活性將更新部署到網絡上的服務器。 |

配置 Windows Server 安全設置

Windows 操作系統包含可用於幫助強化計算機安全配置文件的安全設置。 Microsoft 發布了安全基線,其中提供了 Windows 防火牆、Windows Defender 和其他安全設置的推薦設置。這些安全基線作為組策略對象 (GPO) 備份提供,您可以將其導入 ADDS,然後部署到加入域的服務器。此外,您可以使用一些工具來理解和執行服務器級別和域級別的強化。

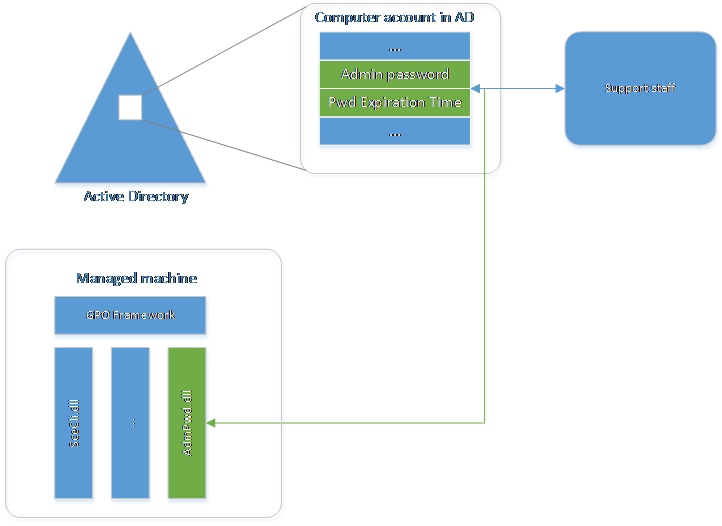

我想提到的一個工具是 LAPS,它與 Just Enough Administration (JEA)、Just in Time Administration (JIT)、Credential Guard、Remote Credential Guard 和 Advanced Threat Analytics 不同。

本地管理員密碼解決方案是自動管理加入域的計算機上的本地管理員密碼的有益解決方案,因此密碼為:

- 每台受管理的計算機上都是唯一的

- 隨機生成

- 安全地存儲在 AD 基礎設施中

該解決方案僅基於 AD 基礎設施構建,因此無需安裝和支持其他技術。該工具本身是一個組策略客戶端擴展,安裝在託管計算機上並執行所有管理任務。該解決方案附帶的管理工具可以輕鬆配置和管理。

圖片來源:微軟

它有助於完成以下任務:

- 檢查本地管理員帳戶密碼是否過期

- 當舊密碼過期或需要在過期前更改時生成新密碼

- 更改管理員帳戶的密碼

- 將密碼報告給密碼 Active Directory,將其存儲在 AD 中計算機帳戶的機密屬性中

- 它規定了 Active Directory 的下一個到期時間,並將其存儲在 AD 中計算機帳戶的機密屬性中

- 然後,有權限的用戶可以從 AD 中讀取密碼

- 符合條件的用戶可以強制更改密碼

LAPS的特點

- 安全:

- 在託管計算機上自動定期更改的隨機密碼

- 有效緩解哈希傳遞攻擊

- 密碼在傳輸過程中通過 Kerberos 加密受到保護

- 密碼通過 AD ACL 保存在 AD 中,因此可以輕鬆實現精細的安全模型

- 可管理性

- 可配置的密碼參數:年齡、複雜性和長度

- 能夠在每台機器上強制重置密碼

- 與 AD ACL 集成的安全模型

- 最終使用的 UI 可以是任何選擇的 AD 管理工具,此外還提供自定義工具(PowerShell 和 Fat 客戶端)

- 防止計算機帳戶被刪除

- 易於實施且佔地面積最小

備份您的信息和系統

您應該對 Windows Server 操作系統執行計劃備份,包括存儲在 Windows Server 上的應用程序和數據。這樣做將有助於防止 Windows Server 上的勒索軟件攻擊。您應該經常執行備份,以便可以快速恢復到勒索軟件攻擊之前的時間點。

使用 Operations Management Suite 進行管理和監控

OMS 是一種基於雲的 IT 管理解決方案,可幫助您管理和保護本地和雲基礎設施。 OMS 作為基於雲的服務實施,您只需最少的額外投資即可開始維護您的應用程序、服務和支持。 OMS 還會定期更新新功能,有助於大幅降低您的持續維護和升級成本。

OMS 提供以下關鍵功能:

- 洞察力和分析。此功能可以收集、關聯、搜索 Windows 操作系統和應用程序生成的日誌和性能數據並對其執行操作。它為本地和 Azure 中的所有工作負載和服務器提供實時運營見解。

- 安全性和合規性。此功能可識別、評估和減輕安全風險。它使用安全和審核解決方案(收集和分析安全事件)、反惡意軟件解決方案(提供當前惡意軟件防護狀態)和系統更新解決方案(提供當前軟件更新狀態)來確保本地和雲工作負載和服務器的持續安全。

- 自動化與控制。此功能使用 Windows PowerShell® 通過 Runbook(如 System Center 中的 Runbook)自動執行管理流程。 Runbook 可以訪問可由 Windows PowerShell 管理的任何應用、操作系統或服務。它還通過 Windows PowerShell Desired State Configuration (DSC) 提供配置管理,可以自動在本地和 Azure 中強制執行配置設置。

- 保護與恢復。此功能可以備份恢復工作負載和服務器。 Azure 備份可保護本地和基於雲的服務器的應用程序數據。 Azure Site Recovery 通過協調本地 Hyper-V 虛擬機的複制、故障轉移和恢復來幫助提供災難恢復。

保護特權身份

特權身份是具有提升權限的任何帳戶,例如屬於域管理員、企業管理員、本地管理員甚至超級用戶組成員的用戶帳戶。您需要保護這些特權用戶身份免受潛在攻擊者的損害。

身份如何受到損害?

當組織沒有適當的指導方針來保護特權身份時,特權身份常常會受到損害。以下是示例:

- 需要更多權限:最常見的問題之一是用戶擁有執行其工作職能所需的更多權限。例如,管理 DNS 的用戶也可能是 AD 管理員。在大多數情況下,這樣做是為了避免配置不同管理級別的需要。如果此類帳戶遭到破壞,攻擊者將自動獲得提升的權限。

- 始終以提升的權限登錄。另一個常見問題是具有提升權限的用戶可以無限期地使用它。 IT 專業人員使用特權帳戶登錄台式計算機、保持登錄狀態並使用特權帳戶瀏覽網頁和使用電子郵件的情況很常見。特權帳戶的無限持續時間使帳戶容易受到攻擊,並增加帳戶被盜的可能性。

- 社會工程研究:在大多數情況下,憑據威脅是從研究組織開始的,然後進行詳細的社會工程。例如,攻擊者可以通過以下方式執行網絡釣魚攻擊。通過電子郵件破壞有權訪問組織網絡的合法帳戶(但不一定是提升的帳戶)。然後,攻擊者使用這些有效帳戶對您的系統執行其他研究,並識別可以執行管理任務的特權帳戶。

- 利用具有提升權限的帳戶。即使使用網絡中的標準非提升用戶帳戶,攻擊者也可能使用提升的權限來訪問帳戶。一種更流行的方法是使用哈希傳遞或令牌傳遞攻擊。

當然,攻擊者還可以使用其他方法來識別和破壞特權用戶身份(每天都會創建新技術)。

防止攻擊者獲得特權身份的訪問權限

您可以使用下表中描述的每種緩解措施來減少特權身份的攻擊面(在上一節中討論)。

| 攻擊向量 | 如何緩解 |

| 比必要的更多的特權 | 為所有使用 Windows PowerShell 管理 Windows Server 以及在 Windows Server 上運行的應用程序和服務(例如 Exchange Server 或 Exchange Online)的 IT 專業人員實施 Just Enough Administration (JEA)。 |

| 始終以提升的權限登錄 | 為所有需要提升權限的用戶實施即時管理 (JIT),以便提升的權限只能在有限的時間內使用。 許多組織使用本地管理員密碼解決方案 (LAPS) 作為其服務器和客戶端系統的簡單而強大的 JIT 管理機制。 |

| 身份洩露和哈希傳遞攻擊 | 實施 Microsoft 高級威脅分析 (ATA),以幫助檢測本地工作負載和服務器中受損的身份。 ATA 是一種本地解決方案,可用於管理物理和虛擬化工作負載。 |

| 哈希傳遞攻擊 | · 實施 Credential Guard 來幫助保護憑證和憑證派生免受哈希傳遞或令牌傳遞等攻擊。 “Credential-Guard”是 Windows Server 2016 中的一項新功能。 · 實施遠程憑據防護,幫助保護憑據和憑據派生免受可在託管遠程桌面連接的服務器上執行的哈希傳遞或令牌傳遞等攻擊。遠程 Credential Guard 是 Windows Server 2016 中的一項新功能。 |

結論

我將根據我與全球客戶合作的經驗繼續撰寫本系列文章。我希望這篇文章對您有所幫助。歡迎在下面的評論部分提出問題/建議。感謝您的光臨!

![玩隧道冲刺解锁游戏 66 [快速且安全]](https://pfrlju.com/tech/avilas/wp-content/uploads/cache/2025/04/1745342980_FixWarzone2ErrorE2809CApplicationUnexpectedlyStoppedWorkingE2809DonPC.jpg)

![如何阻止 WhatsApp 保存照片 [完整指南]](https://pfrlju.com/tech/avilas/wp-content/uploads/cache/2025/12/stop-whatsapp-from-saving-photos.jpg)