什麼是 VPN 集中器?完整指南

遠程和混合工作不再是短期趨勢——它們已成為現代組織運作方式的結構支柱。如今,各種規模的公司都嚴重依賴分佈式團隊,他們需要從家庭、酒店、機場、聯合辦公空間以及幾乎任何其他工作發生的地方安全地訪問內部工具和敏感數據。

然而,雖然遠程訪問帶來了靈活性和生產力提升,但它也給 IT 和安全團隊帶來了越來越大的責任。問題很快從“員工可以在任何地方工作嗎?”轉變為“員工可以在任何地方工作嗎?”到“我們如何確保每個連接都安全、穩定且合規?”

隨著遠程用戶數量的增加,潛在的攻擊面也在增加。企業必須確保每個連接都經過正確的身份驗證,每個會話都受到強大的加密保護,並且所有網絡訪問策略都得到一致的執行。同時,即使成百上千的用戶嘗試同時連接,性能也必須保持可靠。如果沒有合適的基礎設施,VPN 速度變慢、配置錯誤或更糟糕的是數據洩露都會成為真正的風險。

這就是企業投資專門設計用於安全擴展的遠程訪問解決方案的原因。這就引出了安全大容量遠程訪問的關鍵組件之一:VPN 集中器。

VPN 集中器是一種專用網絡設備,可同時創建、管理和加密大量 VPN 連接。它充當外部用戶和組織內部私有內部系統之間的安全網關。

最簡單的比較:

VPN 服務器可能支持小型遠程團隊。

VPN 集中器支持擁有數百或數千遠程用戶的完整組織。

它集中:

- 用戶認證

- 加密和密鑰管理

- 訪問控制策略

- 流量吞吐量和性能

誰通常需要一個:

| 組織類型 | 原因 |

| 大型企業 | 遠程用戶需求高 |

| 金融與銀行 | 嚴格的合規和審計要求 |

| 衛生保健 | 安全地遠程訪問受保護的醫療數據 |

| 政府與國防 | 嚴格的數據訪問控制 |

| 多站點公司 | 分支之間有數百條隧道 |

簡而言之:如果停機或妥協=業務災難,那麼集中器通常是解決方案的一部分。

VPN 集中器如何工作?

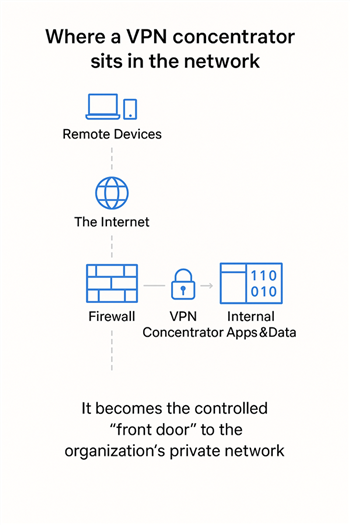

VPN 集中器位於網絡邊緣、防火牆後面、內部應用程序之前。當遠程用戶連接時,設備:

- 身份認證:集中器使用企業身份驗證系統(例如 Active Directory、LDAP、MFA 令牌或客戶端證書)驗證用戶的身份。這確保只有授權人員才能訪問。

- 加密協商:端點和集中器就加密參數達成一致(通常通過 IPsec 或 SSL/TLS),以建立受保護的通信隧道。

- 安全隧道建立:創建 VPN 隧道,對傳輸中的數據進行加密並防止攔截或篡改。

- IP 地址分配和路由:集中器為每個用戶分配一個虛擬 IP 地址,並根據網絡策略決定流量應如何流動。

- 訪問策略執行:用戶權限決定會話可以訪問哪些系統、應用程序或內部數據。這維護了最小特權原則。

- 持續加密和流量保護:所有入站和出站數據包均以線路速度加密和解密,以保持機密性和完整性。

- 監控、日誌記錄和合規性審核:跟踪用戶活動以進行安全響應、性能優化和監管報告。

主要功能包括:

| 特徵 | 價值 |

| 硬件加速加密 | 負載下性能強勁 |

| 集中身份控制 | 一處撤銷或限制 |

| 高會話容量 | 數百至數千條隧道 |

| 彈性選項 | 故障轉移集群以避免中斷 |

| 詳細的流量日誌 | 用於法證和合規審計 |

VPN 集中器位於網絡中的位置

VPN 集中器位於組織的防火牆與其內部應用程序和數據之間。遠程設備通過互聯網連接,首先通過防火牆進行初始保護。從那裡,流量被定向到 VPN 集中器,該集中器對用戶進行身份驗證、建立安全、加密的隧道並控制對內部網絡資源的訪問。在此設置中,VPN 集中器有效地充當組織受控的“前門”——其專用網絡的主要入口點。

VPN 集中器與其他 VPN 工具

由於 VPN 術語經常混淆,這些區別有助於澄清哪種工具適合哪種場景。

1. VPN 集中器與 VPN 路由器

| 能力 | VPN路由器 | VPN集中器 |

| 專為 | 小型辦公室 | 中小企業到大型企業 |

| 會話容量 | 數十個 | 數百至數千 |

| 驗證 | 基本的 | 目錄 + MFA 集成 |

| 吞吐量 | 有限的 | 高性能加密 |

| 成本與管理 | 低的 | 高的 |

如果您有一個小團隊並且主要是 SaaS 應用程序,則不需要集中器。

2. VPN 集中器與 VPN 服務器/客戶端

| 成分 | 功能 |

| VPN客戶端 | 用戶設備上的軟件 |

| VPN服務器 | 終止 VPN 會話 |

| VPN集中器 | 具有安全管理和負載處理功能的大規模 VPN 服務器 |

一個集中器是本質上是一個針對規模進行優化的高級 VPN 服務器。

3. VPN 集中器與站點到站點 VPN

| 問題 | 站點到站點 | 集中器 |

| 連接個人用戶? | 不 | 是的 |

| 連接整個網絡? | 是的 | 是的 |

| 最適合 | 分支鏈接 | 遠距工作 |

兩者通常同時部署。

4. VPN 集中器與雲 VPN

| 因素 | 硬件集中器 | 雲VPN網關 |

| 部署 | 本地數據中心 | 完全託管的雲 |

| 前期成本 | 高的 | 低的 |

| 可擴展性 | 受硬件限制 | 鬆緊帶 |

| 維護 | 需要內部 IT | 包括 |

| 安全地點 | 網絡周邊 | 分佈式 PoP |

| 最適合 | 舊的本地環境 | 雲優先的遠程團隊 |

這種比較將成為 2025 年及以後的核心業務決策。

VPN 集中器的優點和缺點

VPN 集中器在將大量遠程用戶安全連接到企業網絡方面發揮著關鍵作用。它們提供集中控制和高可靠性,但也考慮到成本和可擴展性。下表總結了使用 VPN 集中器的主要優點和缺點。

| 優點 | 缺點 |

| 支持大容量遠程訪問 | 硬件+許可成本快速增加 |

| 成熟、經過驗證的架構 | 需要熟練的工程師來部署和維護 |

| 從一處進行嚴格的安全控制 | 如果規模過小,可能會出現性能瓶頸 |

| 與合規框架配合良好 | 基礎設施必須保留在本地 |

| 配置冗餘時可靠 | 雲優先企業的投資回報率可能較低 |

它們在需要時表現得非常好——但許多企業正在購買他們並不真正需要的技術。

VPN 集中器的合規性和風險管理優勢

企業通常會根據以下因素來證明集中器的合理性:可審計性和控制。他們支持:

- 基於角色的訪問控制

- AES-256 和 TLS 1.3 等加密標準

- SIEM 集成用於實時警報

- 完整的隧道可視性和記錄

- 強制執行最低權限訪問

這使得它們與以下任務緊密結合:

| 合規標準 | 為什麼集中器有幫助 |

| 健康保險流通與責任法案 | 保護 PHI 訪問 |

| PCI數據安全標準 | 加密卡數據和日誌訪問 |

| SOC 2 | 可證明的訪問控制 |

| 薩班斯 | 集中認證驗證 |

如果您的安全團隊生活在電子表格和審核日誌中,那麼集中器通常很有吸引力。

您需要 VPN 集中器嗎? (決策指南)

使用此快速指南來確定 VPN 集中器是否適合您組織的需求。

✅ 如果出現以下情況,您可能會這樣做:

- 你支持每天 100 多名遠程工作人員

- 關鍵任務應用程序內部託管

- 你一定要遇見政府或財務合規標準

- 用戶體驗VPN 經常變慢或斷開連接

- 你有內部網絡專業知識用於部署和維護

❌ 你可能不會如果:

- 你有遠程用戶少於 50 個

- 您的大部分應用程序都是SaaS 或云託管

- 你有沒有嚴格的審計或合規要求

- 你的IT 人員或預算是有限的

仍然不確定嗎?考慮您的基礎設施的方向:

- 擴展您的本地數據中心?集中器可能是一項明智的投資。

- 向雲遷移?現代云 VPN 或零信任解決方案可能更適合。

3 個現代替代方案:雲 VPN 和零信任

傳統的基於硬件的 VPN 集中器不再是保護遠程訪問安全的唯一選擇。隨著企業轉向混合和雲優先基礎設施,許多中小型組織正在採用與其數字化轉型目標相一致的現代、靈活的安全模型。

1. 雲VPN網關

雲 VPN 網關完全由服務提供商管理,無需物理硬件或複雜的本地設置。

主要優點包括:

- 無基礎設施開銷:無需購買硬件、機架、電源或補丁。

- 即時可擴展性:根據需求波動輕鬆添加或刪除遠程用戶。

- 高可用性:冗餘、全球分佈的基礎設施降低了停機風險。

- 簡化管理:集中式儀表板簡化了配置和監控。

對於那些想要可靠、安全的訪問而又不想擴大自己的數據中心佔地面積的組織來說,這種模型特別有吸引力。

2. 零信任網絡訪問(ZTNA)

零信任網絡訪問代表了傳統“連接然後信任”VPN 模型的重大轉變。 ZTNA 沒有授予用戶廣泛的網絡訪問權限,而是強制執行基於身份的按應用程序訪問控制。

核心優勢包括:

- 精細身份驗證:每個用戶和設備在訪問特定應用程序之前都會經過驗證。

- 最大限度地減少暴露:用戶永遠不會看到或訪問他們不需要的網絡部分。

- 增強的安全態勢:在帳戶洩露或惡意軟件感染的情況下限制橫向移動。

ZTNA 非常適合處理敏感數據且希望超越基於邊界的安全性的分佈式團隊和組織。

3.SASE(安全訪問服務邊緣)

SASE 將網絡和安全性結合到一個統一的雲交付平台中。它將安全 Web 網關、雲訪問安全代理 (CASB) 和 SD-WAN 等功能集成在一種架構下。

主要優點包括:

- 統一管理:安全性和連接性通過單一服務進行管理。

- 全局優化:數據通過最近的接入點 (PoP) 進行路由,以實現更快的性能。

- 國際團隊的理想選擇:無論用戶位於何處,都能確保一致、低延遲的訪問。

SASE 對於尋求跨地區可擴展性和一致策略執行的全球企業尤其有利。

為什麼這些雲方法很重要

基於雲的安全性自然地與當今的雲原生基礎設施保持一致。當用戶和應用程序移至外部時,安全性必須隨之而來。採用 Cloud VPN、ZTNA 或 SASE 等解決方案使組織能夠維持企業級保護,同時降低運營複雜性。

BearVPN 等現代提供商體現了這一趨勢 - 幫助企業減輕遠程訪問管理的負擔,同時確保強大、可擴展且合規的安全性,而無需擁有或維護硬件。

熱門 VPN 集中器供應商

大多數企業評估者關注的是:

- 思科(Meraki、ASA + AnyConnect)

- Fortinet FortiGate 設備

- 帕洛阿爾托網絡 GlobalProtect 硬件

- 瞻博網絡安全連接

- 阿魯巴 VPN 網關

這些產品功能強大,但需要仔細規劃和熟練操作。

VPN 集中器常見問題解答

- VPN 集中器應該安裝在哪裡?

VPN 集中器通常安裝在組織的防火牆後面,位於網絡外圍。此設置可確保所有入站和出站 VPN 流量都通過防火牆和集中器。防火牆處理數據包過濾和入侵防禦,而 VPN 集中器則管理加密、身份驗證和安全隧道創建。

- VPN 集中器支持哪些 VPN 協議?

通常是 IPsec、SSL/TLS、IKEv2 和特定於供應商的增強功能。

- VPN 集中器可以在雲端運行嗎?

是的。大多數主要 VPN 供應商現在都提供在 AWS、Microsoft Azure 和 Google Cloud Platform (GCP) 等領先雲平台上運行的虛擬 VPN 集中器。

參見:iOS 18 VPN:VPN 問題故障排除和最適合 iPhone 的 VPN

- VPN 集中器可以支持多少用戶?

100 到 5,000+,具體取決於設備類別和集群配置。

- VPN 集中器是否支持多重身份驗證 (MFA)?

是的 - 通常帶有內置或集成,例如 Duo、Okta 和 Azure AD。

- 雲VPN可以替代硬件集中器嗎?

我越來越多的是——特別是對於雲優先團隊或中小企業來說。

結論

對於擁有大量遠程用戶、本地關鍵系統和嚴格合規性需求的組織來說,VPN 集中器仍然是可靠的選擇。它們提供強大的安全性和可擴展性,但也帶來更高的成本和管理要求。

隨著越來越多的企業遷移到雲端,安全性必須適應用戶在任何地方工作的情況。現代云 VPN 網關和零信任解決方案現在可以提供同等或更強的保護,而運營工作量卻少得多。

如果您正在探索遠程訪問選項,BearVPN 可以幫助您選擇合適的方案 — 無論是傳統硬件還是基於雲的安全訪問模型。最好的安全性應該保護您的業務而不減慢其速度。

![如何在智慧電視上觀看 Rakuten Viki [演員表和應用程式安裝]](https://pfrlju.com/tech/adelia/wp-content/uploads/2022/11/How-to-Watch-Rakuten-Viki-on-Smart-TV.webp)

![如何解决 OmeTV 无法工作的问题 [7 种方法]](https://pfrlju.com/tech/avilas/wp-content/uploads/cache/2025/04/fortniteunabletologin.jpg)

![如何解決 Amazon Firestick 不斷重啟問題 [10 種方法]](https://pfrlju.com/tech/adelia/wp-content/uploads/2023/08/Firestick-keeps-restarting-fix.webp)